البوابة العربية للأخبار التقنية

اكتشف باحثو كاسبرسكي لاب اتجاهًا جديدًا مثيرًا للقلق يتمثل في أن المزيد من مجرمي الإنترنت يحولون انتباههم من شن الهجمات على المستخدمين الأفراد إلى شن هجمات الفدية الخبيثة الموجهة ضد الشركات.

وقالت عملاقة أمن المعلومات الروسية في منشور على مدونتها إنه قد تم رصد ما لا يقل عن ثماني عصابات إلكترونية مشاركة في تطوير ونشر شيفرة برمجية الفدية الخبيثة. وقد ضربت الهجمات بداية المؤسسات المالية في جميع أنحاء العالم. كما صادف خبراء كاسبرسكي لاب حالات بلغت قيمة المبالغ المطالب دفعها كفدية من قبل مجرمي الإنترنت إلى أكثر من نصف مليون دولار.

وأضافت كاسبرسكي لاب أن العصابات الإلكترونية الثمانية التي اكتشفت تشمل واضعو شيفرة حملة PetrWrap التي استهدفت المؤسسات المالية حول العالم، وحملة Mamba سيئة السمعة، وست عصابات إلكترونية لم يُذكر اسمها تستهدف أيضا المستخدمين من الشركات.

الجدير بالذكر أن هذه المجموعات الست كانت في السابق، وفقًا للشركة، ضالعة في الهجمات التي استهدفت على الأغلب المستخدمين من القطاع الخاص واستخدمت أنماطًا من البرامج التابعة لها. واليوم، عاودت تلك العصابات تركيز جهودها على شبكات الشركات.

ووفقًا لباحثين من كاسبرسكي لاب فإن السبب الكامن وراء هذا الاتجاه واضح للعيان، إذ يرى مجرمو الإنترنت في هجمات الفدية الخبيثة الموجهة ضد الشركات على أنها تدر عليهم أرباحًا أكبر من تلك المستهدفة للمستخدمين من القطاع الخاص. ومن الممكن لإحدى هجمات الفدية الخبيثة الناجحة الموجهة ضد إحدى الشركات أن تعطل أعمال الضحية بسهولة تامة لساعات أو حتى أيام، مما يجعل أصحاب الشركات المتضررة أكثر عرضة لدفع الفدية.

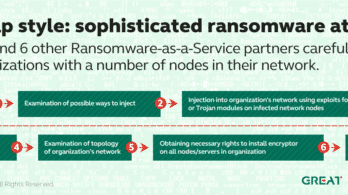

وبوجه عام، أشارت كاسبرسكي لاب إلى أن التكتيكات والتقنيات والإجراءات المستخدمة من قبل هذه العصابات الإلكترونية متشابهة جدًا. فهي تصيب الشركة المستهدفة بالبرمجية الخبيثة من خلال خوادم “سيرفرات” مخترقة أو عن طريق رسائل التصيد الإلكتروني. وتقوم، من ثم، بتثبيت خاصية الهجمات المستمرة Persistence في شبكة الضحية، بعدها تحدد الموارد المؤسسية القيمة التي ستقوم بتشفيرها، وتطالب الضحية فيما بعد بدفع الفدية مقابل استعادة البيانات أو الملفات المشفرة. وبالإضافة إلى التشابه الكبير فيما بينها، تستعين بعض العصابات الإلكترونية بمزاياها الهجومية الخاصة بها.

على سبيل المثال، تستخدم عصابة Mamba برمجية التشفير الخبيثة، استنادًا إلى برنامج المصدر المفتوح DiskCryptor. وبمجرد أن يحصل المهاجمون على موطئ قدم لهم في الشبكة، يقومون بتثبيت أداة التشفير Encryptor فيها، وذلك باستخدام أداة نظامية أو قانونية بهدف التحكم عن بعد ببرنامج التشغيل ويندوز. وهذه الطريقة تجعل عملية الاختراق أقل عرضة للارتياب من قبل مسؤولي الأمن في الشركة المستهدفة.

وقد واجه باحثو كاسبرسكي لاب حالات بلغت قيمة الفدية التي طالب مجرمو الإنترنت بدفعها أكثر من بيتكوين واحدة (أي حوالي 1000 دولار أمريكي حتى نهاية آذار/مارس من العام 2017) مقابل فك تشفير كل واحدة من نقاط النهاية.

ومن الأمثلة الأخرى الفريدة على الأدوات المستخدمة في هجمات الفدية الخبيثة الموجهة هي PetrWrap. وتستهدف هذه العصابة أساسًا الشركات الكبرى التي لديها عدد كبير من العقد في الشبكة، حيث يختار المجرمون بعناية أهدافًا محددة لكل هجمة بحيث يكون بمقدورها الاستمرار لبعض الوقت: تبقى حملة PetrWrap مستمرة على الشبكة لمدة تصل حتى 6 أشهر.

وقال الخبير الأمني المختص في مكافحة برمجيات الفدية الخبيثة لدى كاسبرسكي لاب، انطون ايفانوف: “ينبغي علينا جميعًا أن ندرك أن التهديد الناجم عن هجمات الفدية الخبيثة الموجهة على الشركات آخذ في التنامي، مما قد يلحق خسائر فادحة في الأصول المالية الملموسة. وهذا الاتجاه يدعو للقلق باعتبار أن هجمات الفدية الخبيثة قد بدأت شن هجمات جديدة على المزيد من الضحايا التي تعود عليها بربحية أكبر. وهناك الكثير من الأهداف الأخرى المحتملة التي تستهدفها هجمات الفدية الخبيثة في البيئات غير المستهدفة بعد، وقد يكون لذلك عواقب وخيمة للغاية”.

ومن أجل حماية الشركات من هذه الهجمات، ينصح خبراء الأمن في كاسبرسكي لاب بإجراء النسخ الاحتياطي السليم وفي الوقت المناسب للبيانات الخاصة بها بحيث يمكنها استخدامها لاستعادة الملفات الأصلية بعد فقدان البيانات، وباستخدام الحل الأمني المناسب المزود بتقنيات التتبع القائم على السلوك. وبإمكان هذه التقنيات كشف البرمجيات الخبيثة، بما في ذلك برمجية الفدية الخبيثة، من خلال مراقبة طريقة عملها ضمن النظام المصاب وإتاحة إمكانية الكشف عن أي أنماط جديدة وغير معروفة لبرمجية الفدية الخبيثة.

كما ينصح خبراء كاسبرسكي بزيارة موقع No More Ransom، وهي مبادرة مشتركة تهدف إلى مساعدة ضحايا هجمات الفدية الخبيثة على استرداد بياناتهم المشفرة دون الحاجة إلى دفع الفدية لمجرمي الإنترنت، وكذلك ينصحون بإجرء تدقيق على البرامج المثبتة، ليس فقط تلك المثبتة على نقاط النهاية، ولكن أيضًا على جميع العقد والسيرفرات في الشبكة والحرص على تحديثها باستمرار.

ويُنصح أيضًا بإجراء تقييم أمني لشبكة التحكم (عمل فحص أمني واختبارات الاختراق وتحليل الفجوات) بهدف تحديد وإزالة الثغرات الأمنية. مراجعة سياسات الموردين الخارجيين وسياسات الأمان الخاصة بالطرف الثالث في حال كان بمقدورهم الوصول المباشر إلى شبكة التحكم. وبطلب معلومات استخباراتية خارجية حول التهديدات المحتملة، إذ إن الحصول على استخبارات المعلومات من موردين معروفين في السوق يساعد الشركات على التنبؤ بالهجمات المحتمل تعرض الشركة لها مستقبلًا.

وينصح الخبراء بتدريب الموظفين، مع إيلاء اهتمام خاص بموظفي التشغيل والهندسة وتعزيز الوعي لديهم حول آخر التهديدات والهجمات الخبيثة، وبتوفير الحماية داخل وخارج بيئة العمل. ينبغي وضع استراتيجية أمنية مناسبة قادرة على تخصيص موارد هائلة للكشف عن الهجمات والاستجابة لها بهدف منعها قبل أن تصل إلى الأصول الحيوية والأكثر أهمية.

كاسبرسكي لاب تكتشف الجهات الفاعلة وراء هجمات الفدية الخبيثة الموجهة حصرا على الشركات

تعبيراتتعبيرات