البوابة العربية للأخبار التقنية البوابة العربية للأخبار التقنية

أوضح باحثون في مجال الأمن أنهم وجدوا أدلة على أن مجموعة اختراق صينية مرتبطة بالحكومة الصينية تجاوزت المصادقة الثنائية (2FA) في موجة من الهجمات الأخيرة تحمل اسم عملية Wocao، وقالت الشركة الهولندية للأمن السيبراني Fox IT في تقرير: نسبت الهجمات إلى مجموعة APT20، والتي يعتقد أنها تعمل بناءً على طلب من حكومة بكين.

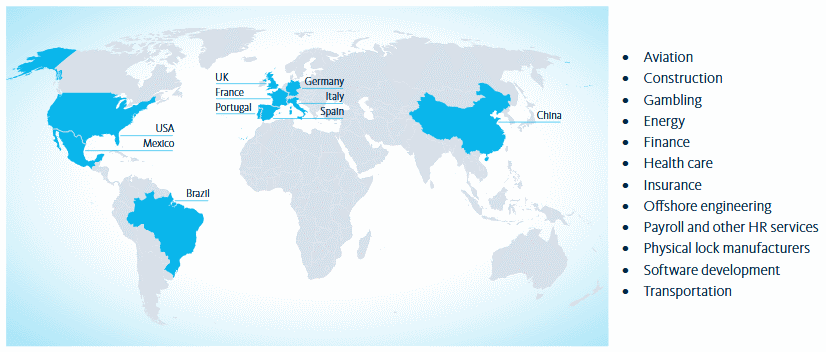

وكانت الأهداف الرئيسية للمجموعة هي الكيانات الحكومية ومقدمي الخدمات المدارة (MSPs)، حيث تنشط الكيانات الحكومية ومؤسسات المجتمع المدني في مجالات مثل الطيران والرعاية الصحية والتمويل والتأمين والطاقة.

ويأتي تقرير Fox IT لسد الفجوة في تاريخ المجموعة، والتي يعود نشاطها إلى عام 2011، لكن الباحثين فقدوا عملياتها في الفترة بين عامي 2016 و 2017 عندما غيرت طريقة عملها، كما يوثق التقرير الجديد نشاطات مجموعة APT20 على مدار العامين الماضيين وكيف كانت تفعل ذلك.

ووفقًا للباحثين، فقد استخدم المتسللون خوادم الويب كنقطة أولية للدخول إلى أنظمة الهدف، مع التركيز بشكل خاص على JBoss، وهي منصة تطبيق مشاريع غالبًا ما توجد في الشبكات الحكومية والشركات الكبيرة، واستخدمت APT20 نقاط الضعف للوصول إلى هذه الخوادم وتثبيت برمجيات ضارة ونشرها عبر الأنظمة الداخلية للضحية.

وقالت Fox IT: كان الشاغل الرئيسي للمجموعة هو الحصول على بيانات VPN، بحيث يمكن للمتسللين زيادة الامتيازات من أجل الوصول إلى مناطق أكثر أمانًا في البنية التحتية للضحية أو استخدام حسابات VPN كخلفية أكثر استقرارًا، وبالرغم من أن هذا النشاط يبدو أنه نشاط اختراق كبير على مدار العامين الماضيين، إلا أن المجموعة قد تمكنت من البقاء بعيدة عن الأنظار.

وقد فعلت APT20 ذلك باستخدام أدوات شرعية تم تثبيتها بالفعل على أجهزة مخترقة، وذلك بدلًا من تنزيل برمجيات ضارة خاصة بها، والتي كان من الممكن اكتشافها بواسطة برنامج الأمان المحلي، لكن هذا لم يكن الشيء الأكثر بروزًا في جميع الهجمات التي حققت فيها Fox IT، وقال محللو الشركة: إنهم وجدوا أدلة على أن المتسللين متصلين بحسابات VPN محمية بواسطة المصادقة الثنائية 2FA.

ولا يزال من غير واضح كيف فعلوا ذلك، لكن بحسب نظرية شركة الأمن الهولندية، فإن APT20 سرقت الرمز المميز لبرنامج RSA SecurID من نظام مخترق، واستخدمته على أجهزة حاسب خاصة بها لإنشاء رموز صالحة لمرة واحدة وتجاوز المصادقة الثنائية 2FA.

وعادةً ما يكون هذا الأمر غير ممكن، إذ يحتاج المستخدم من أجل استخدام أحد الرموز المميزة لهذا البرامج إلى توصيل جهاز فعلي بالحاسب ليقوم الجهاز والرمز المميز للبرنامج بإنشاء رمز مصادقة ثنائية صالح، وفي حال كان الجهاز غير موجود، فإن برنامج RSA SecureID يولد خطأ.

البوابة العربية للأخبار التقنية مجموعة قرصنة صينية تتجاوز المصادقة الثنائية 2FA

تعبيراتتعبيرات